Vaultwarden: установка и базовая настройка

Это руководство покажет, как установить менеджер паролей Vaultwarden на виртуальный сервер (VPS). Vaultwarden — это легковесная, но полнофункциональная замена Bitwarden для тех, кто хочет самостоятельно управлять своими паролями и избавиться от небезопасных методов хранения паролей вроде: стикеры на мониторе или использовать один пароль для всех сервисов (что очень плохая идея).

Для этого потребуется около 1-1.5 часа времени при бюджете от 300 руб./мес.

Содержание статьи

Где взять VPS и домен

Для работы Vaultwarden понадобится:

- VPS (для хранения зашифрованных паролей);

- Доменное имя (для доступа через):

- Браузер;

- Мобильное приложение Bitwarden;

- Десктоп-клиент Bitwarden.

Я уже несколько лет использую Рег.ру для своих проектов и могу рекомендовать его как удобное решение для текущей задачи. Поэтому разберём, как заказать здесь VPS и домен.

Примечание: вы можете выбрать любого другого провайдера - основные шаги настройки будут аналогичными. Ориентируйтесь на свой бюджет. Рекомендую обратить внимание на провайдера СпейсВэб.

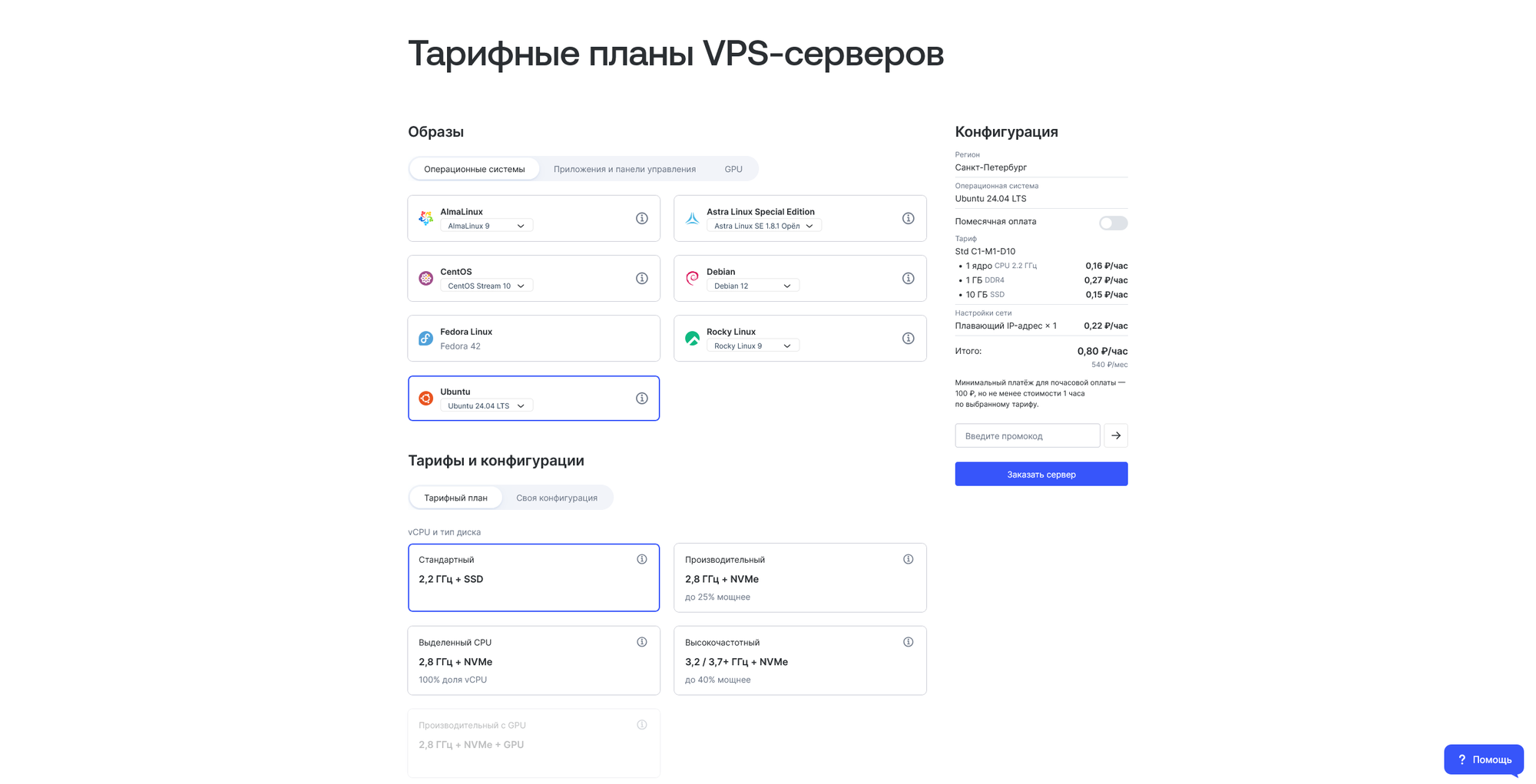

Заказывать сервер будем с параметрами:

- ОС: Ubuntu 24.04 LTS;

- vCPU/диск: Стандартный;

- Тариф: Std C1-M1-D10:

- 1 ядро CPU;

- 1 ГБ RAM;

- 10 Гб SSD;

- Сеть: Публичный IP (обязательно).

Также можно выбрать почасовую или ежемесячную оплату. Нажимаем на кнопку «Заказать сервер». После этого проходим регистрацию (если нет аккаунта), заполняем контактные данные владельца аккаунта и пополняем баланс для проведения оплаты.

Этой конфигурации достаточно для работы Vaultwarden с небольшим количеством пользователей.

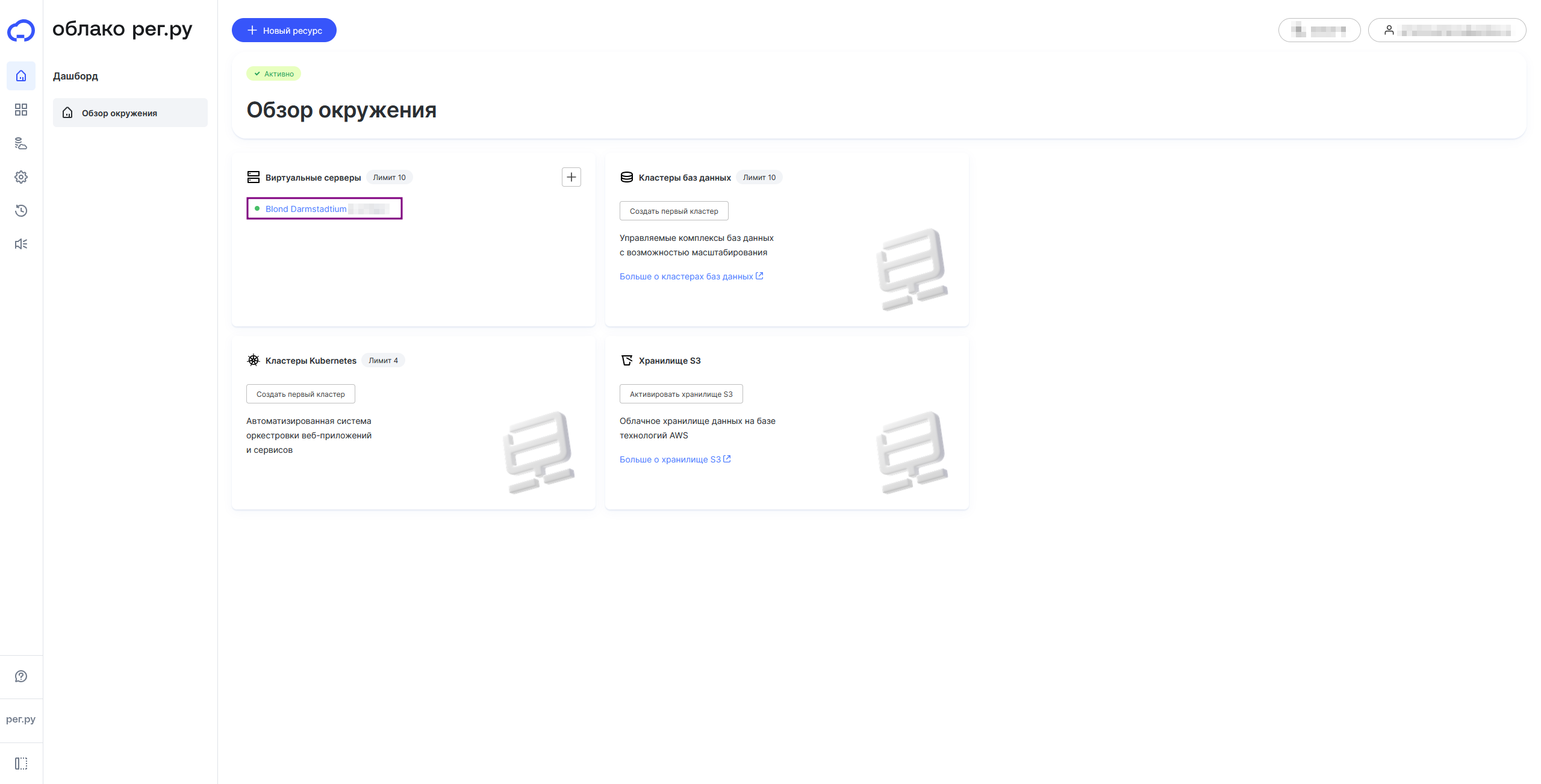

Если оплата прошла успешно, то индикатор в виде зелёного круга подтвердит готовность сервера. Можно переходить к следующему шагу: к заказу домена.

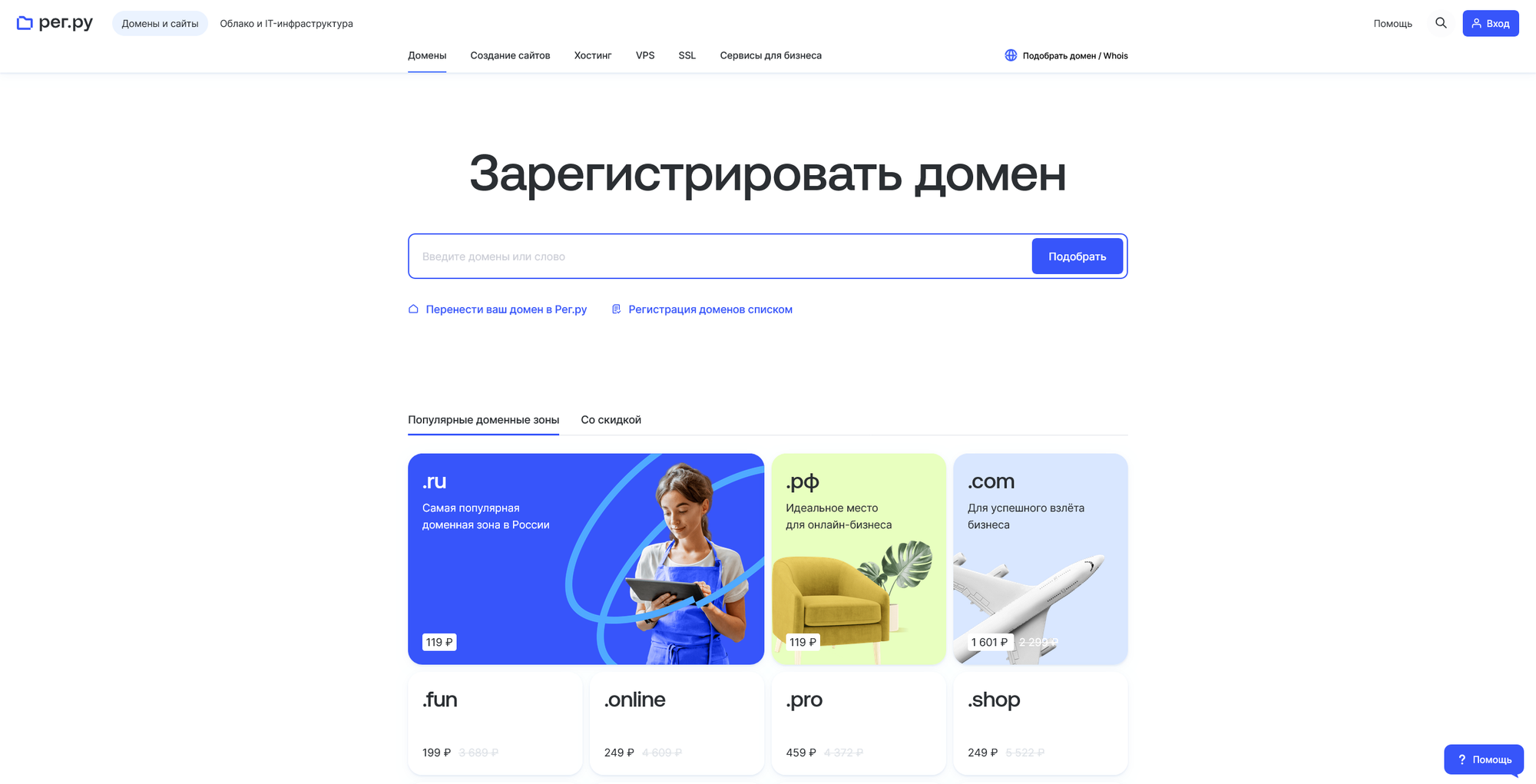

Формат имени - полностью на ваше усмотрение:

- Международные зоны: mypassword.com

- Российские зоны: mypassword.ru

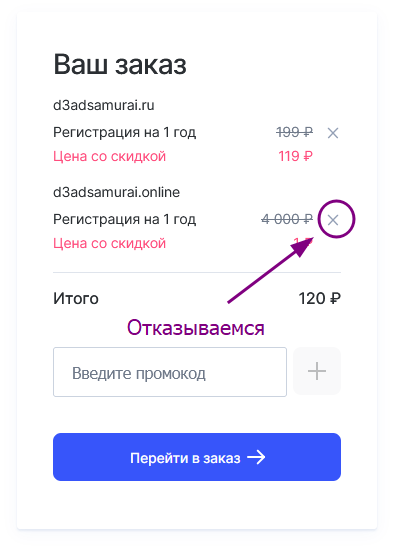

Перед оплатой внимательно проверьте состав заказа и удалите все ненужные услуги.

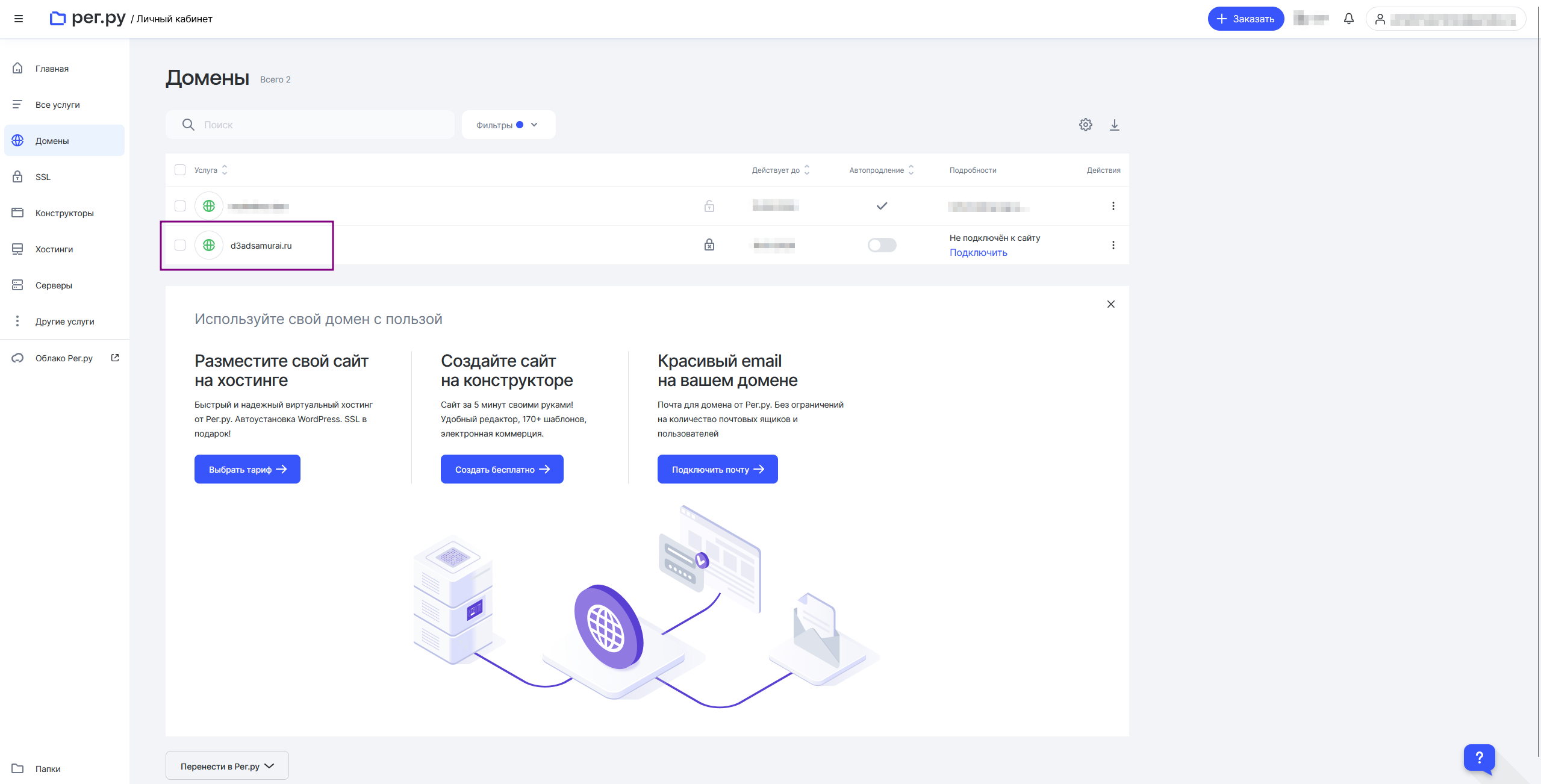

После успешного заказа вы сможете найти ваш домен в разделе «Домены» вашего личного кабинета. Возле домена должна отображаться зеленая иконка.

Переходим к следующему шагу: к настройке VPS и DNS-записей для домена.

Настройка VPS и DNS-записей

Для подключения к серверу по протоколу SSH будем использовать встроенную оболочку Windows PowerShell. Найти ее можно в меню «Пуск» в Windows.

В Windows PowerShell прописываем команду:

ssh root@ip-адрес-вашего-сервераIP-адрес сервера можно посмотреть в личном кабинете «Облако Рег.ру»

Нажимаем клавишу Enter для ее выполнения. Если попросят подтвердить соединение, то введите Y → Enter.

После успешного подключения появится приветственное сообщение: Welcome to Ubuntu 24.04.2 LTS.

Далее прописываем следующую команду:

adduser vaultwardenСоздадим нового пользователя «vaultwarden» на сервере (имя пользователя может быть любым). Система запросит пароль (рекомендую использовать минимум 16 символов в пароле, который бы содержал буквы в разных регистрах, цифры, спецсимволы), а остальные поля (ФИО, телефон и т.д.) — просто нажимайте Enter.

usermod -aG sudo vaultwardenПредоставляем пользователю права администратора через sudo

su - vaultwardenПереключаемся с пользователя «root» на «vaultwarden»

sudo apt update && sudo apt upgradeДля подтверждения обновления введите Y → Enter

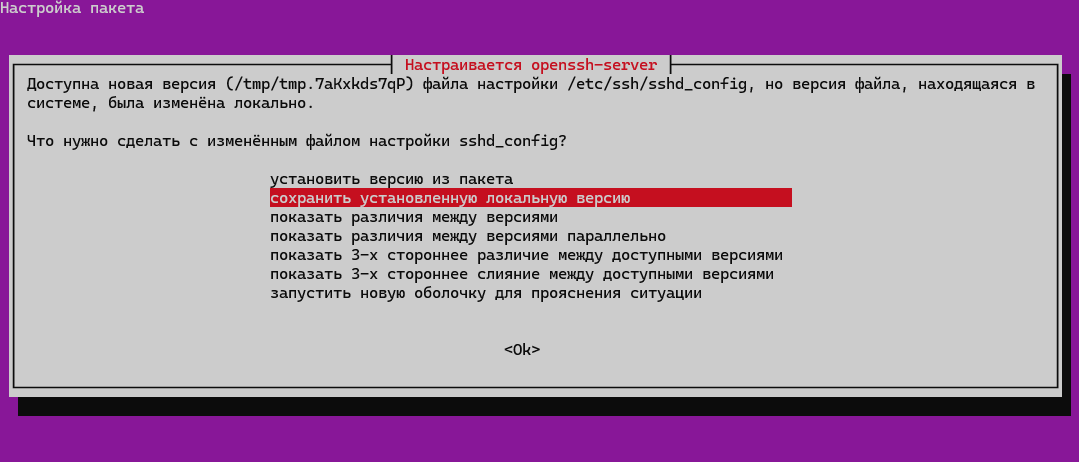

Если в процессе обновления вы увидите следующие сообщение:

То выбираем пункт «сохранить установленную локальную версию» → Enter. Поздравляю, Ubuntu на вашем сервере была обновлена.

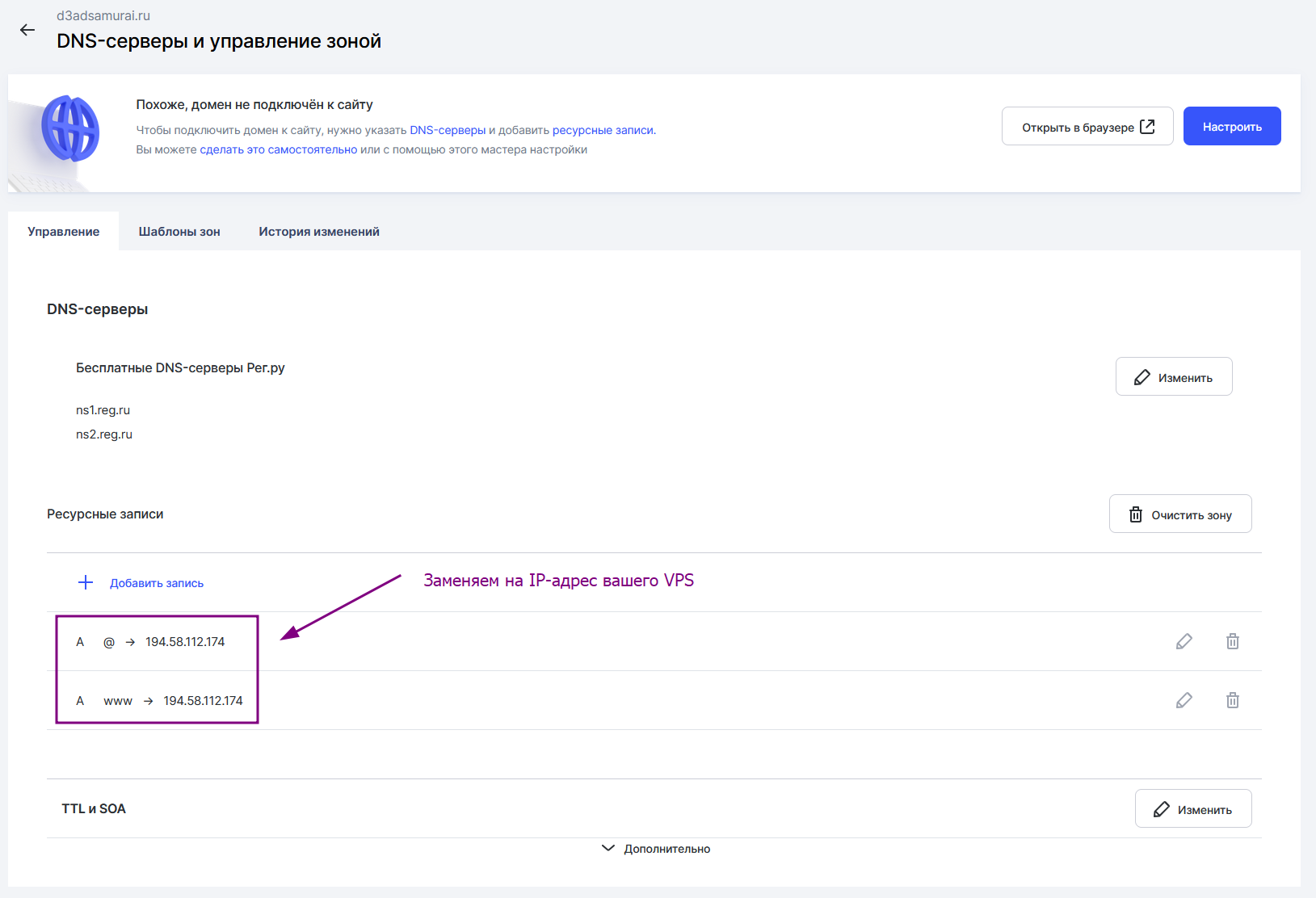

Настраиваем DNS в личном кабинете Рег.ру:

- Перейдите в раздел «Домены» → выберите ваш домен;

- Откройте «DNS-серверы и управление зоной»;

- Измените А-записи:

- Поле

@→ IP вашего VPS; - Поле

www→ IP вашего VPS;

- Поле

- Сохраните изменения.

Изменения DNS происходят в течение 3-4 часов (максимум до 24 часов). У меня это заняло 1-1.5 часа. Проверить можно командой:

ping ваш-домен.ru Если нет потерянных пакетов, то значит DNS-записи обновились.

Устанавливаем Docker, Nginx и Certbot

Проверяем окружение

Перед началом установки пакетов убедитесь, что вы переключились на созданного ранее пользователя (не root). Проверьте приглашение терминала:

vaultwarden@vps-3:~$Если вы видите root@vps-3:~$, переключитесь командой:

su - vaultwardenУстанавливаем Nginx и Cerbot

Устанавливаем Nginx в качестве веб-сервера и reverse proxy, а также Certbot для автоматического получения и обновления SSL-сертификатов от Let's Encrypt. Это обеспечит безопасное HTTPS-соединение с сервером.

sudo apt install -y nginx certbot python3-certbot-nginxНастроим фаервол, который будет блокировать все неавторизованные подключения к серверу, кроме разрешённых портов (SSH, HTTP, HTTPS):

sudo ufw allow 'Nginx Full' # Порт 80 (HTTP) и 443 (HTTPS)

sudo ufw allow 'OpenSSH' # Порт 22

Активируем фаервол с подтверждением:

echo "y" | sudo ufw enableУбедитесь, что правила применены:

sudo ufw statusПример корректного вывода:

Status: active

To Action From

-- ------ ----

Nginx Full ALLOW Anywhere

OpenSSH ALLOW Anywhere

Nginx Full (v6) ALLOW Anywhere (v6)

OpenSSH (v6) ALLOW Anywhere (v6)Выпустим SSL-сертификат для нашего домена. В дальнейшем вам надо будет везде заменить мой домен d3adsamurai.ru на свой.

Подготовка директории сайта на сервере:

sudo mkdir -p /var/www/d3adsamurai.ru

sudo chown -R $USER:$USER /var/www/d3adsamurai.ru # Полные права для текущего пользователя

sudo chmod -R 755 /var/www/d3adsamurai.ru # Безопасные права доступаСоздаем базовый файл конфигурации Nginx:

sudo nano /etc/nginx/sites-available/d3adsamurai.ruВставляем в него следующий код:

server {

listen 80;

root /var/www/d3adsamurai.ru;

server_name d3adsamurai.ru www.d3adsamurai.ru;

location / {

try_files $uri $uri/ =404;

}

}Для сохранения изменений нажмите Ctrl +X, затем Y → Enter

Активация конфигурации:

sudo ln -s /etc/nginx/sites-available/d3adsamurai.ru /etc/nginx/sites-enabled/Проверяем и применяем конфигурацию:

# Проверка синтаксиса

sudo nginx -t

# Если проверка прошла успешно - перезапускаем Nginx

sudo systemctl reload nginx Получаем SSL-сертификат:

sudo certbot --nginx -d d3adsamurai.ru -d www.d3adsamurai.ru

В процессе получения SSL-сертификата вам нужно будет:

- Указать почтовый ящик;

- Согласиться с пользовательским соглашением (Yes);

- Отказаться от информационной рассылки (No);

Выполняем тестовый запуск процесса обновления SSL-сертификатов:

sudo certbot renew --dry-runНеобходимо убедиться, что тестовый запуск завершится успешно

Открываем снова базовый файл конфигурации Nginx и удаляем все содержимое. Это можно сделать построчно с помощью комбинации клавиш Ctrl +K.

Вставляем в файл следующий код:

upstream vaultwarden {

zone vaultwarden 64k;

server 127.0.0.1:8080 weight=10 max_fails=3 fail_timeout=30s;

keepalive 3;

}

map $http_upgrade $connection_upgrade {

default upgrade;

'' "";

}

# Перенаправляем запросы с HTTP на HTTPS

server {

listen 80;

server_name www.d3adsamurai.ru d3adsamurai.ru;

return 301 https://d3adsamurai.ru$request_uri;

}

# Перенаправляем запросы c «www» на без «www»

server {

listen 443 ssl http2;

server_name www.d3adsamurai.ru;

# Путь до SSL-сертификата

ssl_certificate /etc/letsencrypt/live/d3adsamurai.ru/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/d3adsamurai.ru/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/d3adsamurai.ru/fullchain.pem;

return 301 https://d3adsamurai.ru$request_uri;

}

server {

listen 443 ssl http2;

server_name d3adsamurai.ru;

ssl_certificate /etc/letsencrypt/live/d3adsamurai.ru/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/d3adsamurai.ru/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/d3adsamurai.ru/fullchain.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

client_max_body_size 512M;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection $connection_upgrade;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

location / {

proxy_pass http://vaultwarden;

}

}Не забудьте заменить домен d3adsamurai.ru на свой

Снова проверяем и применяем конфигурацию:

sudo nginx -t && sudo systemctl reload nginx На этом этапе была произведена установка и настройка Nginx в качестве веб-сервера, и reverse proxy. Также получили и установили SSL-сертификат.

Устанавливаем Docker

Запускаем команду, чтобы удалить конфликтующие пакеты:

for pkg in docker.io docker-doc docker-compose docker-compose-v2 podman-docker containerd runc; do sudo apt-get remove $pkg; doneНастраиваем репозиторий apt для Docker:

# Добавляем официальный GPG-ключ для Docker:

sudo apt-get update

sudo apt-get install ca-certificates curl

sudo install -m 0755 -d /etc/apt/keyrings

sudo curl -fsSL https://download.docker.com/linux/ubuntu/gpg -o /etc/apt/keyrings/docker.asc

sudo chmod a+r /etc/apt/keyrings/docker.asc

# Добавляем репозиторий

echo \

"deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.asc] https://download.docker.com/linux/ubuntu \

$(. /etc/os-release && echo "${UBUNTU_CODENAME:-$VERSION_CODENAME}") stable" | \

sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt-get updateВыполняем все команды поочередно

Устанавливаем Docker:

sudo apt-get install -y docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-pluginПроверяем, что установка прошла успешно:

sudo docker run hello-worldОжидаемый вывод:

Hello from Docker!

This message shows that your installation appears to be working correctly.

To generate this message, Docker took the following steps:

1. The Docker client contacted the Docker daemon.

2. The Docker daemon pulled the "hello-world" image from the Docker Hub.

(amd64)

3. The Docker daemon created a new container from that image which runs the

executable that produces the output you are currently reading.

4. The Docker daemon streamed that output to the Docker client, which sent it

to your terminal.

To try something more ambitious, you can run an Ubuntu container with:

$ docker run -it ubuntu bash

Share images, automate workflows, and more with a free Docker ID:

https://hub.docker.com/

For more examples and ideas, visit:

https://docs.docker.com/get-started/Устанаваливаем и настраиваем Vaultwarden

Мы выходим на финишную прямую данного руководства - устанавливаем Valutwarden.

Для это скачиваем образ Valutwarden:

sudo docker pull vaultwarden/server:latestПодготавливаем директорию где будут храниться наши данные:

sudo mkdir -p /srv/vaultwarden # создаем директорию

sudo chmod -R 700 /srv/vaultwarden # устанавливаем безопасные праваЗапускаем контейнер Valutwarden:

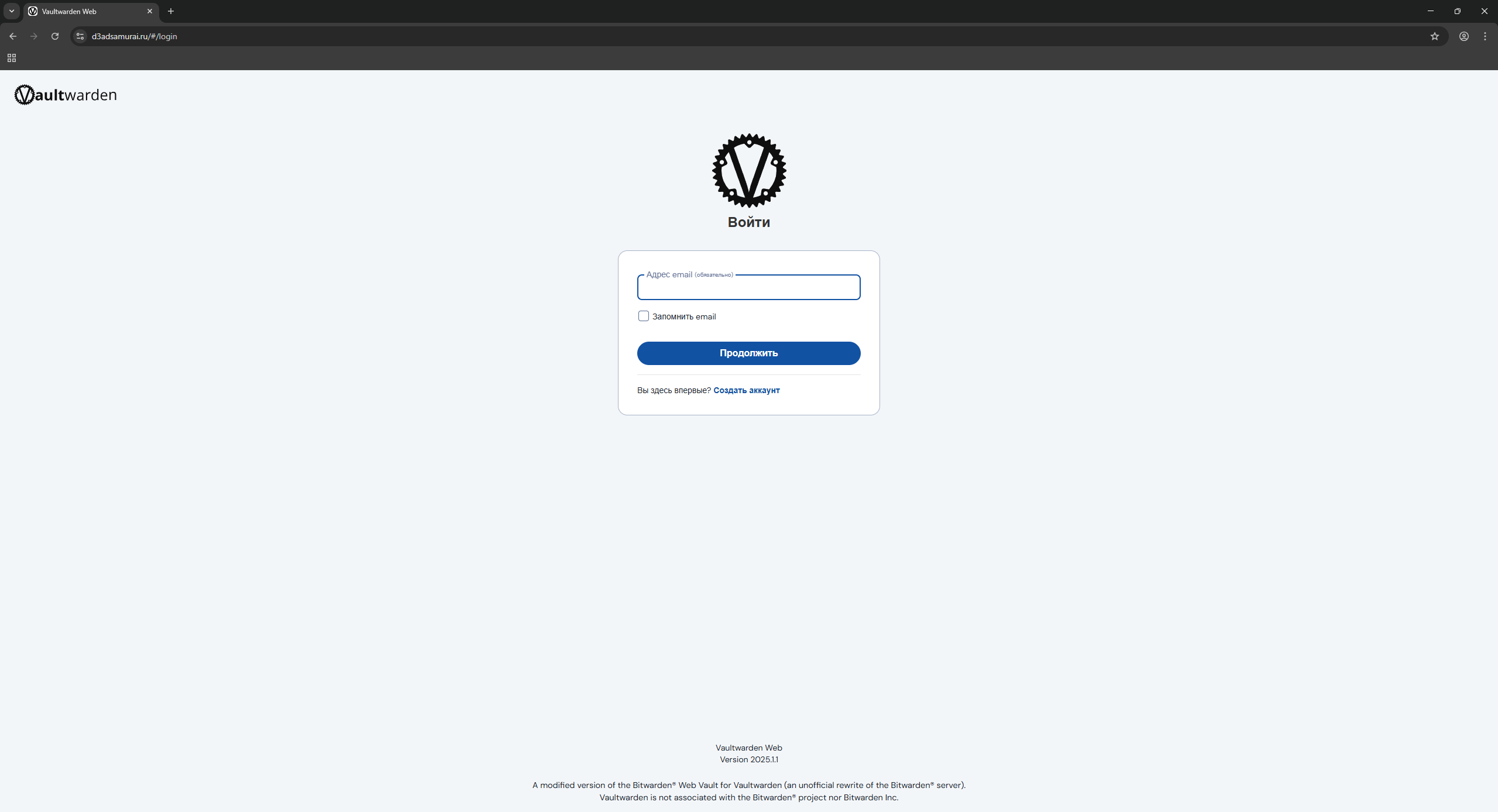

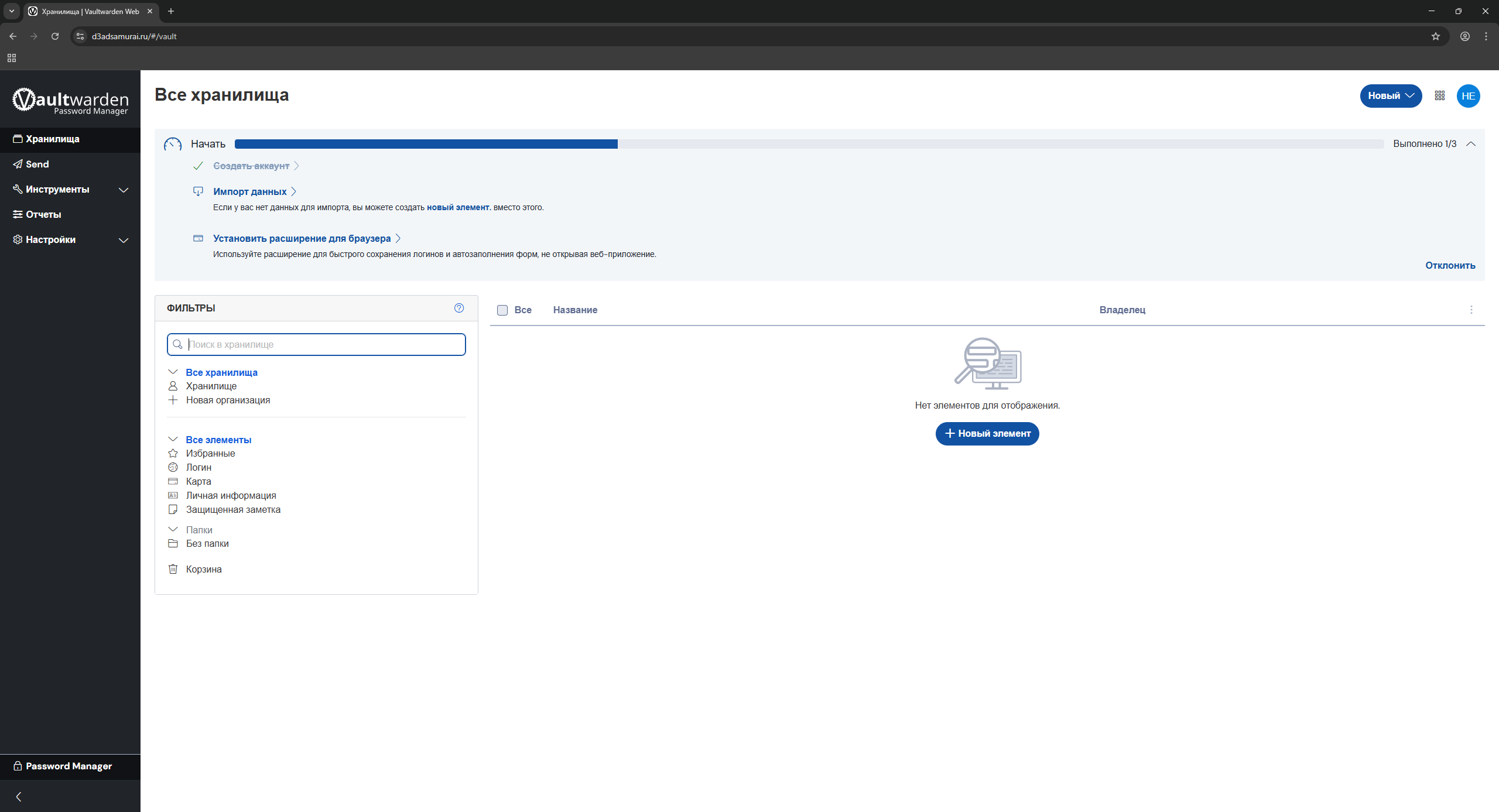

sudo docker run -d --name vaultwarden -v /srv/vaultwarden:/data -e WEBSOCKET_ENABLED=true -p 127.0.0.1:8080:80 --restart always vaultwarden/server:latest Введите ваш домен в браузере и у вас должна открыться главная страница Vaultwarden:

Теперь осталось создать аккаунт и после этого можно будет закрыть регистрацию для новых пользователей в целях безопасности.

Для этого останавливаем и удаляем наш контейнер:

sudo docker stop vaultwarden # останавливаем контейнер

sudo docker rm vaultwarden # удаляем контейнерЗапускаем контейнер заново, но уже с переменной SIGNUPS_ALLOWED со значением false:

sudo docker run -d --name vaultwarden -v /srv/vaultwarden:/data -e WEBSOCKET_ENABLED=true -p 127.0.0.1:8080:80 -e SIGNUPS_ALLOWED=false --restart always vaultwarden/server:latest Проверяем, что кнопка «Создать аккаунт» пропала:

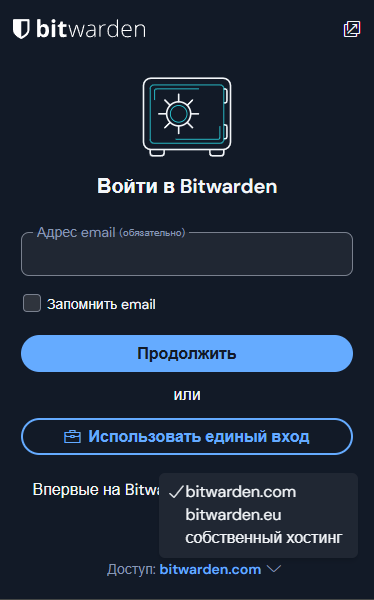

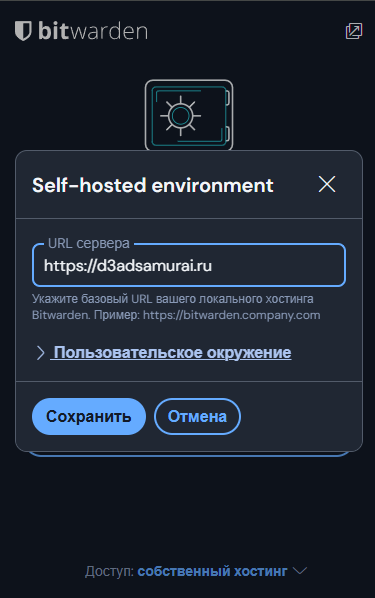

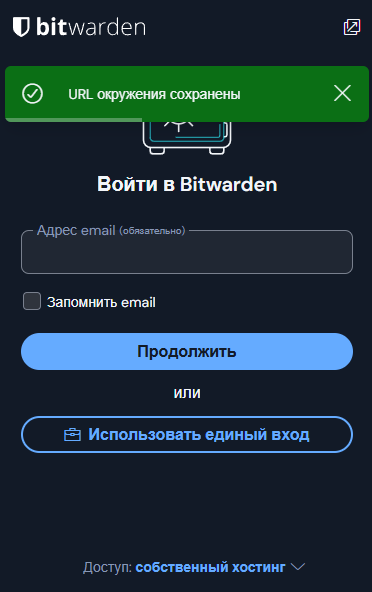

Для подключения к Vaultwarden через расширение Bitwarden в браузере (включая мобильное приложение) необходимо:

Выбрать пункт «Собственный хостинг» и указать свой домен. После этого появится сообщение: «URL окружения сохранены» и доступ осуществляется через «Собственный хостинг».

Поздравляю!

Вы успешно установили собственный менеджер паролей Vaultwarden на VPS. Теперь у вас есть:

- 🔒 Безопасное хранилище паролей с шифрованием;

- 🌐 Доступ с любых устройств через ваш домен;

- 🛡️ Защита HTTPS и автоматическое обновление сертификатов.

🚀 Ваши пароли теперь под полным вашим контролем!

Если возникнут вопросы — пишите в комментарии в Telegram.